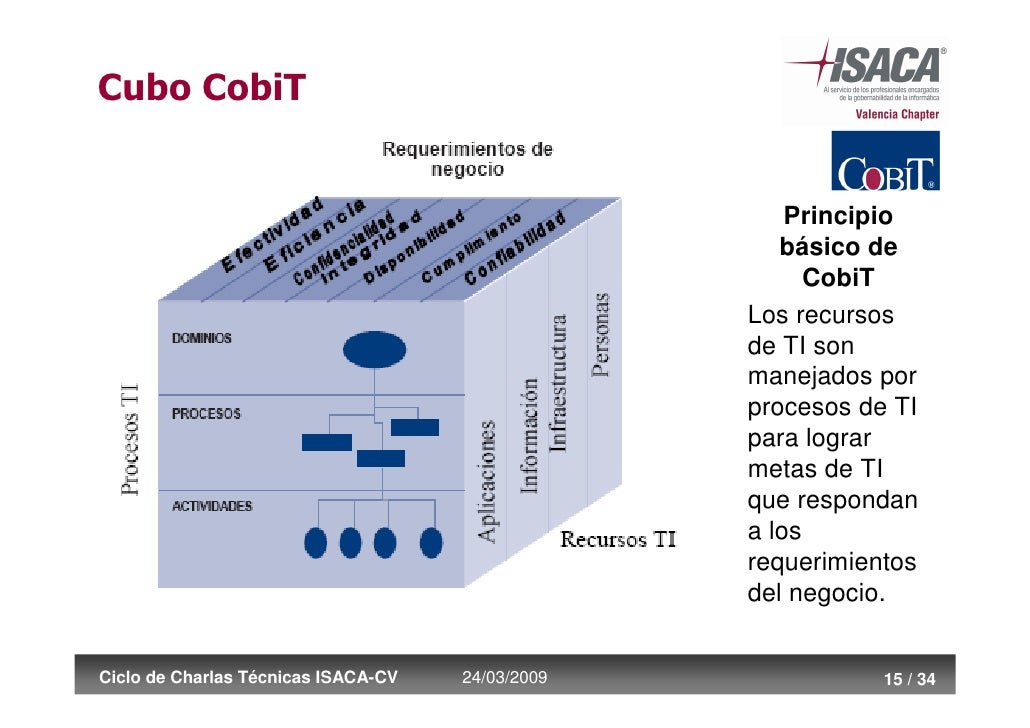

COBIT:

Objetivos de Control para Información y Tecnologías

Relacionadas (COBIT, en inglés: Control Objectives for Information

and related Technology) es una guía de mejores prácticas presentada como framework,

dirigida al control y supervisión de tecnología de la información (TI).

Mantenida por ISACA (en

inglés: Information Systems Audit and Control Association) y el IT GI (en

inglés: IT Governance Institute),

tiene una serie de recursos que pueden servir de modelo de referencia para la

gestión de TI, incluyendo un resumen ejecutivo, un framework, objetivos de

control, mapas de auditoría, herramientas para su implementación y

principalmente, una guía de técnicas de gestión.

COBIT 4.1:

En su cuarta edición, COBIT tiene 34 procesos que cubren 210

objetivos de control (específicos o detallados) clasificados en cuatro

dominios:

·

Planificación y Organización (Plan and

Organize))

·

Adquisición e Implantación (Acquire and

Implement)

·

Entrega y Soporte (Deliver and Support)

·

Supervisión y Evaluación (Monitor and Evaluate)

COBIT 5:

ISACA lanzó el 10 de abril de 2012 la nueva edición de este

marco de referencia. COBIT 5 es la última edición del framework mundialmente

aceptado, el cual proporciona una visión empresarial del Gobierno de TI que

tiene a la tecnología y a la información como protagonistas en la creación de

valor para las empresas.

COBIT 5 se basa en COBIT 4.1, y a su vez lo amplía mediante

la integración de otros importantes marcos y normas como Val IT y

Risk IT, Information Technology Infrastructure Library (ITIL ®) y las normas

ISO relacionadas en esta norma.

Beneficios:

COBIT 5 ayuda a empresas de todos los tamaños a:

·

Optimizar los servicios el coste de las TI y la

tecnología

·

Apoyar el cumplimiento de las leyes,

reglamentos, acuerdos contractuales y las políticas

·

Gestión de nuevas tecnologías de información

COBIT para la

seguridad de la información:

En el mes de junio del 2012, ISACA lanzó "COBIT 5 para la

seguridad de la información", actualizando la última versión de su marco a

fin de proporcionar una guía práctica en la seguridad de la empresa, en todos

sus niveles prácticos.

“COBIT 5 para seguridad de la información puede ayudar

a las empresas a reducir sus perfiles de riesgo a través de la adecuada

administración de la seguridad. La información específica y las tecnologías

relacionadas son cada vez más esenciales para las organizaciones, pero la

seguridad de la información es

esencial para la confianza de los accionistas”.

COSO:

CONTROL INTERNO se define como un proceso efectuado por la dirección y el resto del personal de una entidad, diseñado con el objeto de proporcionar un grado de seguridad razonable en cuanto a la consecución de los objetivos dentro de las siguientes categorías:

COSO:

Committee of Sponsoring Organizations of the Treadway

Commission (COSO): iniciativa de 5 organismos para la mejora de control interno

dentro de las organizaciones.

CONTROL INTERNO se define como un proceso efectuado por la dirección y el resto del personal de una entidad, diseñado con el objeto de proporcionar un grado de seguridad razonable en cuanto a la consecución de los objetivos dentro de las siguientes categorías:

·

Eficacia y eficiencia de las operaciones.

·

Confiabilidad de la información financiera.

·

Cumplimiento de las leyes, reglamentos y normas

(que sean aplicables).

Componentes:

De acuerdo al marco COSO, el

control interno consta de cinco componentes relacionados entre sí; éstos

derivarán de la manera en que la Dirección dirija la Unidad y estarán

integrados en el proceso de dirección. Los componentes serán los mismos

para todas las organizaciones (públicas o privadas) y dependerá del tamaño de

la misma la implantación de cada uno de ellos.

Los componentes son:

·

Ambiente de Control.

·

Evaluación de Riesgos.

·

Actividades de Control.

·

Información y Comunicación.

·

Supervisión y Monitoreo.

Ambiente de Control:

El ambiente o entorno de control es la base de la pirámide de Control

Interno, aportando disciplina a la estructura. En él se apoyarán los restantes

componentes, por lo que será fundamental para concretar los cimientos de un

eficaz y eficiente sistema de Control Interno. Marca la pauta del

funcionamiento de la Unidad e influye en la concientización de sus

funcionarios.

Los factores a considerar dentro del Entorno de Control

serán: La Integridad y los Valores Éticos, la Capacidad de los funcionarios de

la Unidad, el Estilo de Dirección y Gestión, la Asignación de Autoridad y

Responsabilidad, la Estructura Organizacional y, las Políticas y Prácticas de

personal utilizadas.

ISO/IEC 27001:

ISO/IEC 27001 es un estándar

para la seguridad de la información (Information technology - Security

techniques - Information security management systems - Requirements) aprobado y

publicado como estándar internacional en octubre de 2005 por International Organization for

Standardization y por la comisión International Electrotechnical

Commission.

La certificación de un SGSI es un

proceso mediante el cual una entidad de certificación externa, independiente y

acreditada audita el sistema, determinando su conformidad con ISO/IEC 27001, su

grado de implantación real y su eficacia y, en caso positivo, emite el

correspondiente certificado.

Antes de la publicación del

estándar ISO 27001, las organizaciones interesadas eran certificadas según el

estándar británico BS 7799-2.

Desde finales de 2005, las

organizaciones ya pueden obtener la certificación ISO/IEC 27001 en su primera

certificación con éxito o mediante su recertificación trienal, puesto que la

certificación BS 7799-2 ha quedado reemplazada.

El Anexo C de la norma muestra

las correspondencias del Sistema de Gestión de la Seguridad de la Información

(SGSI) con el Sistema de Gestión de la Calidad según ISO 9001:2000 y

con el Sistema de Gestión Medio Ambiental según ISO 14001:2004 (ver ISO 14000),

hasta el punto de poder llegar a certificar una organización en varias normas y

con base en un sistema de gestión común.